Ethernet-Dienste

Beschreibung

Auf dieser Registerkarte wird die Liste der Ethernet- oder Sercos-Geräte angezeigt, die von Modicon M262 Logic/Motion Controller gesteuert werden.

Symbolleiste Ethernet_1 und Ethernet_2

In der folgenden Tabelle wird die Symbolleiste beschrieben:

|

Element |

Beschreibung |

|---|---|

|

|

Ermöglicht Ihnen das Generieren von Konfigurationen für jedes in der konfigurierte Gerät. |

|

|

Ermöglicht Ihnen das Anzeigen weiterer Informationen zu den konfigurierten Geräten. |

|

|

Startet den Maschinenassistent, der es Ihnen ermöglicht, die Geräte zu erkennen und zu konfigurieren. |

Netzwerkeinstellungen

Um die Konfiguration eines Geräts anzuzeigen, klicken Sie auf die Registerkarte über der Symbolleiste. Die folgenden Informationen werden angezeigt:

Konfigurierte Geräte im Projekt

|

Element |

Beschreibung |

Einschränkung |

|---|---|---|

|

|

Name des Geräts in der . Klicken Sie auf den Gerätenamen, um auf die Gerätekonfiguration zuzugreifen. |

Kann nicht bearbeitet werden. |

|

|

Gerätetyp. |

Kann nicht bearbeitet werden. |

|

|

IP-Adresse des Geräts. Kann für Sercos-Geräte leer bleiben. |

– |

|

|

MAC-Adresse des Zielgeräts. Kann für Sercos-Geräte leer bleiben. |

Kann bearbeitet werden, wenn in der Konfiguration des Geräts ausgewählt wurde. |

|

|

Hostname des Zielgeräts |

Kann bearbeitet werden, wenn in der Konfiguration des Geräts ausgewählt wurde. |

|

|

Subnetzmaske des Geräts |

Sichtbar, wenn in den ausgewählt ist. |

|

|

Gateway-Adresse des Geräts |

Sichtbar, wenn in den ausgewählt ist. |

|

|

Es stehen vier Identifikationsmodi zur Verfügung: |

– |

|

|

Verwendetes Protokoll |

Kann nicht bearbeitet werden. |

|

|

Kennung des Geräts |

Kann für ein Sercos-Gerät bearbeitet werden. |

|

|

Identifikationsmodus des Geräts |

Kann für ein Sercos-Gerät bearbeitet werden. |

|

|

Es stehen drei Betriebsarten zur Verfügung: |

Kann für ein Sercos-Gerät bearbeitet werden. |

Ethernet-Ressourcen

Auf der Unterregisterkarte wird Folgendes angezeigt:

-

Die Anzahl der konfigurierten Verbindungen und Kanäle

-

Die Anzahl der Eingangswörter

-

Die Anzahl der Ausgangswörter

-

Die Scanner-Last.

IP-Routing

Auf der Unterregisterkarte können Sie die IP-Routen in der Steuerung konfigurieren.

Über den Parameter können Sie den IP-Weiterleitungsdienst der Steuerung deaktivieren. Ist der Dienst deaktiviert, wird die Kommunikation nicht von einem Netzwerk zum anderen weitergeleitet. In diesem Fall kann nicht mehr über das Steuerungsnetzwerk auf die Geräte im Gerätenetzwerk zugegriffen werden und entsprechende Funktionen wie der Gerätezugriff über Webseiten oder die Inbetriebnahme von Geräten über DTM, EcoStruxure Machine Expert - Safety usw. sind nicht mehr verfügbar.

Der Modicon M262 Logic/Motion Controller kann über maximal drei Ethernet-Schnittstellen verfügen. Für die Kommunikation mit dezentralen Netzwerken, die mit verschiedenen Ethernet-Schnittstellen verbunden sind, ist eine Routingtabelle erforderlich. Das Gateway ist die IP-Adresse, die für die Verbindung mit dem dezentralen Netzwerk verwendet wird. Sie muss sich im lokalen Netzwerk der Steuerung befinden.

Die Abbildung zeigt ein Beispielnetzwerk, in dem die letzten beiden Zeilen mit Geräten (grau und rot) in der Routingtabelle hinzugefügt werden müssen:

Verwenden Sie die Routingtabellen zur Verwaltung der IP-Weiterleitung.

Um eine Route hinzuzufügen, doppelklicken Sie auf und klicken Sie dann auf .

Aus Gründen der Netzwerksicherheit ist die TCP/IP-Weiterleitung standardmäßig deaktiviert. Aus diesem Grund müssen Sie die TCP/IP-Weiterleitung manuell aktivieren, wenn Sie über die Steuerung auf Geräte zugreifen möchten. Dadurch kann das Netzwerk jedoch Cyberangriffen ausgesetzt werden, wenn Sie nicht zusätzliche Maßnahmen zum Schutz Ihres Unternehmens ergreifen. Darüber hinaus können Sie an Gesetze und Vorschriften hinsichtlich Cybersicherheit gebunden sein.

| WARNUNG | |

|---|---|

NTP

Das NTP-Protokoll synchronisiert die Geräteuhr und verhindert die Auswirkungen der variablen Latenz (Jitter).

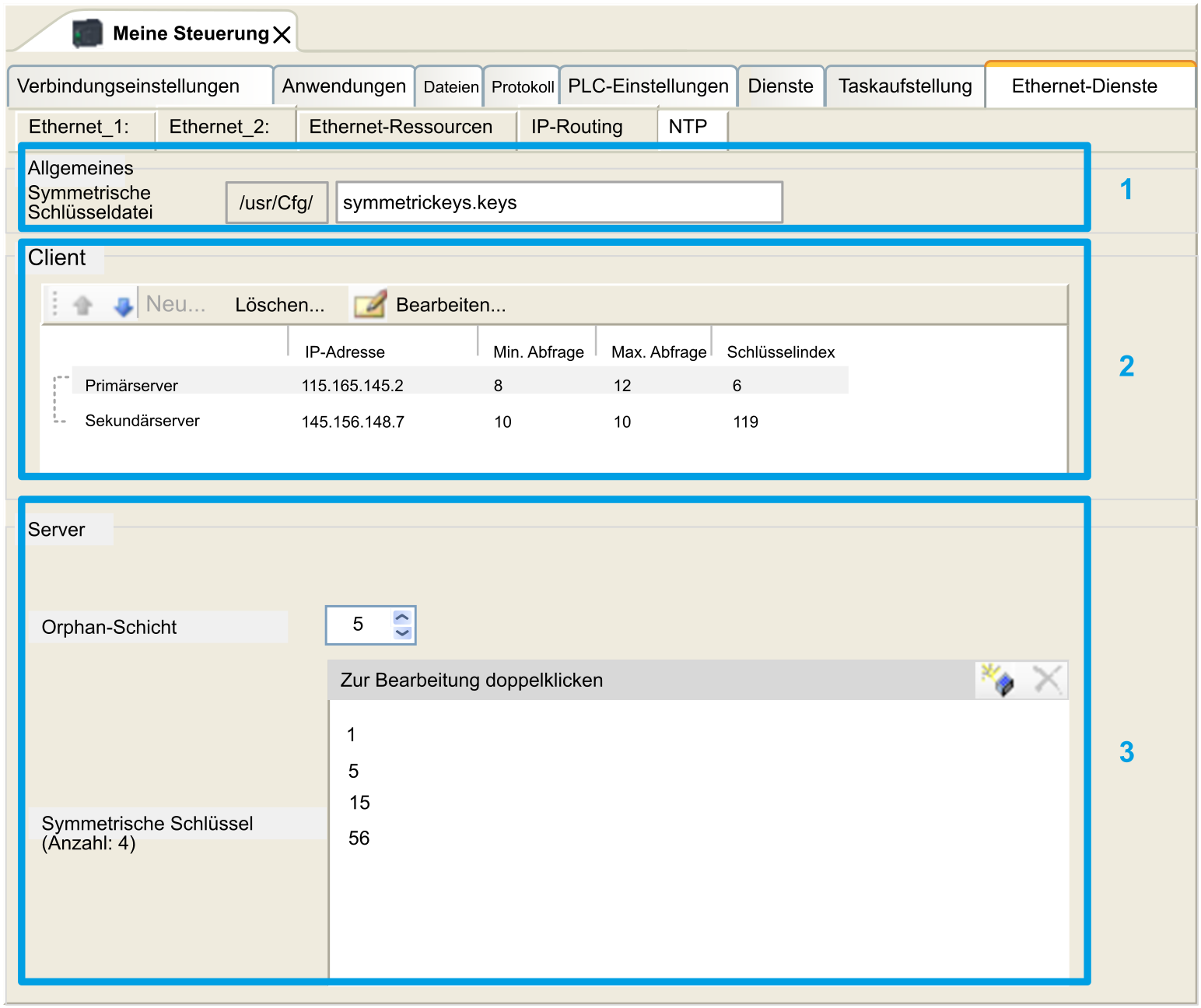

Die Unterregisterkarte ist in drei Bereiche unterteilt:

-

Allgemein (1)

-

Client (2)

-

Server (3)

Die folgende Abbildung zeigt die Unterregisterkarte :

|

Element |

Beschreibung |

|

|---|---|---|

|

|

Ordner, in den die Datei mit vertrauenswürdigen Schlüsseln hochgeladen werden soll. Nicht bearbeitbar |

|

|

|

Dateiname für die Symmetrische Schlüsseldatei. Bearbeitbar Kann leer bleiben, wenn kein Schlüsselindex definiert ist.

HINWEIS: Sie müssen einen gültigen Dateinamen eingeben oder das Feld leer lassen.

HINWEIS: Die einzige Authentifizierungsmethode für den Schlüsselalgorithmus ist MD5 für NTP.

|

|

Es können maximal zwei Server definiert werden: und . Für jeden definierten Server müssen die folgenden Informationen angegeben werden.

Element

Beschreibung

Wert

Einschränkung

Die IP-Adresse des Servers.

Standardwert: 0.0.0.0

-

Die Adresse muss von einem anderen Server verwendet werden.

-

Das erste Byte muss zwischen 1 und 223 liegen.

-

Loopback-Adresse ist nicht zulässig

Der minimale Abfragewert

Standardwert: 6

Wertebereich: 3 bis 17 (1)

Der minimale Abfragewert muss kleiner als der maximale Abfragewert sein.

Der maximale Abfragewert

Standardwert: 10

Wertebereich: 3 bis 17 (1)

Der maximale Abfragewert muss größer als der minimale Abfragewert sein.

Der Schlüsselindexwert

Standardwert: 0

Wertebereich: 0 bis 65535

0 bedeutet „kein Schlüsselindex“.

(1): 3 entspricht 8 Sekunden (23), 17 entspricht 131072 Sekunden (217).

|

Element |

Beschreibung |

Wert |

Einschränkung |

||||

|---|---|---|---|---|---|---|---|

|

|

Ermöglicht die Aktivierung/Deaktivierung des NTP-Servers. |

Aktiviert/deaktiviert |

Es muss entweder eine Schicht (Stratum) für den Orphan-Modus oder NTP Client Primärserver definiert werden, wenn NTP Server aktiviert ist. |

||||

|

|

Die Orphan-Schicht-Ebene |

Standardwert: 0 Wertebereich: 0...15 |

0 bedeutet: keine Orphan-Schicht. Siehe Orphan-Schicht. |

||||

|

|

Die Liste der Schlüsselindizes. |

Wertebereich: 1 bis 65535 |

Maximal 32 Schlüsselindizes, einschließlich Primärserver- und Sekundärserver-Schlüsselindizes. |

||||

Orphan-Schicht

NTP verwendet ein hierarchisches System, bei dem jede Ebene als Schicht (Stratum) bezeichnet wird. Diesen Ebenen wird eine Nummer zugewiesen, die bei 0 beginnt und als Referenz für die oberste Ebene dient.

Wenn die Steuerung sowohl Client als auch Server ist, wird die Schicht automatisch über den NTP-Server berechnet, mit dem sie verbunden ist. Wenn die Orphan-Schicht gleich 0 ist, zeigt die Steuerung ihrem NTP-Client an, dass seine Uhr nicht synchronisiert ist, wenn der von der Steuerung verwendete NTP-Server nicht erreichbar ist. Andernfalls wird der gewählte Wert verwendet.

Wenn die Steuerung nur als NTP-Server konfiguriert ist, wird der unter Orphan-Schicht ausgewählte Wert verwendet. Sie sollten einen geeigneten Schicht-Wert entsprechend der NTP-Hierarchie Ihrer Architektur auswählen.

Verwendung der Syntax der NTP-Schlüsseldatei

-

Die NTP-Schlüsseldatei unterstützt nur den MD5-Hash-Algorithmus.

-

Die Schlüsseldatei darf keinen Header haben.

-

Am Anfang einer Schlüsselzeile sind keine keine Leerzeichen zulässig.

-

Wenn Sie am Ende einer Schlüsselzeile einen Kommentar einfügen, müssen Sie zwei Leerzeichen zwischen dem Ende des Schlüssels und dem Beginn des Kommentars einfügen.

Beispiele für Schlüsseldateisyntax:

MD5 3N:}7LtY<Uz+FG5y65c4 # MD5 hash algorithm MD5 37R}sQ^~)S~F*HZY(/w\ # MD5 hash algorithm MD5 Mv4[@;x$f:D"_5_l>]t{ # MD5 hash algorithm MD5 ':CHFQ^DvQ0JlAjhP\4, # MD5 hash algorithm MD5 &`!~)4Oem@Xz|M{Hb&bY # MD5 hash algorithm